最近看了点https 做下总结 面的博客如果没有错误的话,理解起来绝对是醍醐灌顶!让人信服,如果我的理解有问题,请及时指正!

参考博客: http://www.ruanyifeng.com/blog/2014/02/ssl_tls.html

https://www.cnblogs.com/qingergege/p/7811705.html

https://blog.csdn.net/qq_18653119/article/details/79096567

说一下自己的困惑,

1.CA 是干嘛的?

CA 拥有公钥,并向客户端发送数字签名(摘要用算法hash后,再用公钥加密),客服端用公钥解密还原之前的hash值,在用服务端发过来的公钥,采用同样的方式解密,比较hash

如果两个值相同,则表明服务器是对的,否则拒绝连接

2.会话秘钥是谁生产出来的?

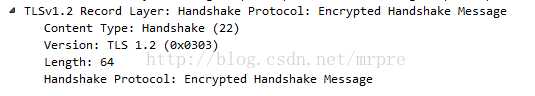

看过上述博客之后,我们知道ssl连接包含四个过程,前三个过程均携带随机数,双方都参与,客户端2次,服务端1次,第三次的时候客户端发送第二个随机数并且用公钥加密,这个时候,服务器根据私钥解密得到值,并根据算法(DH或者其他算法),用三次随机苏,计算出 session key , 注意这个时候服务器会返回 encrypted_handshake_message(握手信息),并且是用当前生成的会话session key 加密的,加密的内容是

结合之前所有通信参数的 hash 值与其它相关信息生成一段数据,,...这句话比较笼统!copy到别人的协议头一份,看看返回了啥...

博客地址:https://blog.csdn.net/mrpre/article/details/77868570

它的图

客户端根据也同样用三个随机数,生成session key,解析,校验.所以是双发都生成了seeeion key,并且使用这个会话秘钥进行校验

原文:https://www.cnblogs.com/jinjian91/p/9103092.html